非技術系担当者が事前に知っておくべきこと CMS担当者のためのセキュリティ・保守入門

CMSの導入や運用には、セキュリティや保守対策が不可欠です。ここでは、必ずしも専門的な知識を持ちあわせていないCMS担当者が最低限押さえておきたい項目をまとめています。ナショナルクライアントから中小企業まで、各種企業にCMSを導入し、運用支援を行う(株)アリウープの田島邦彦さんに解説してもらいます。

https://www.alleyoop.co.jp/

関心が高まる昨今だからこそ将来に備えた事前対策が大事

最近、私たちへのCMS関連の相談事項に見られる傾向の1つが、中小企業を中心とした、セキュリティ対策にかかわることです。加えて、普段はマーケティングや広報などに携わるCMS担当者からの問い合わせや、具体的なセキュリティリスクに関する相談が、数年前に比べて明らかに増えています。

以前から大企業ではセキュリティ対策に力を入れていましたが、近年は中小企業もサイバー攻撃の対象になるだけでなく、大企業への攻撃の経路として狙われるケースも増加傾向にあります。企業の規模を問わずセキュリティ対策を行うことが、自社とともに、取引先などの企業の安全性にもかかわる、と考えた方がいいでしょう(01)。

とはいえ、新任だったり非技術系という人たちの中には、関心が高く危機感を持ちながらも、詳しくは知らないばかりに“どう動けばいいかわからない”という人もいるでしょう。さらによくないのは、そのためにセキュリティ対策が手薄となり、放置してしまうことです。

限られた予算では、セキュリティ対策よりもコンテンツの拡充などが優先されがちです。それでも、中長期的に安心した運用を考えると、今期が難しいなら来期で予算を確保するなどして、保守計画を立てることが望ましいです。

01 自社を脅威にさらすリスク

セキュリティ対策をしないと何が起きてしまうのか?

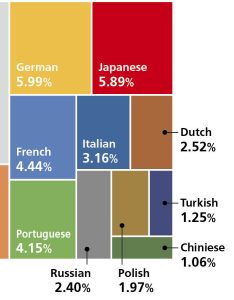

運用担当者は、情報セキュリティにかかわる被害や事故の内容を知ることから始めましょう。参考になるのが、毎年IPA(独立行政法人情報処理推進機構)が公開する「情報セキュリティ10大脅威」です。個人、企業それぞれに関する脅威について、上位10項目のランキングを確認できます。ここで示された項目を通じて、脅威の中身を知っておきましょう(02)。脅威という認識をしていなかった項目や、まったく知らない項目があれば、今回の確認をきっかけに内容を知り、脅威の実態をつかんでおくべきです。

中でも、WebサイトやCMSにかかわる項目で真っ先に挙げられるのが、放置しているCMSの脆弱性をつかれたリスクに関連する「脆弱性対策の公開に伴う悪用増加」(組織・8位)です。その他、CMS運用がしっかりできていても、不注意によってCMSのログイン情報などが漏れてしまうような被害(組織・9位)にも要注意です。

セキュリティ脅威の拡大に伴い、順位の高い脅威についても着目しておくべきです。「ランサムウェアによる被害」(組織・1位)のランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」の造語で、マルウェアの一種です。例えば、自社内の社員や従業員のパソコンがランサムウェアに感染すると、自社サイトを人質に取られるような攻撃(しかも攻撃側は、犯罪組織的な背景が大いに疑われ)を受けるので、特に避けたいです。

01で触れたとおり、大手企業への攻撃経路として悪用される懸念についても「サプライチェーンの弱点を悪用した攻撃」(組織・2位)などで挙がっています。これらの脅威が、決して対岸の火事ではないことを肝に銘じましょう。

過去のランキングも参照すると、脅威となる内容の顔ぶれはある程度共通しています。時代を問わず懸念されるセキュリティリスクの脅威を念頭に置き、今後新たに出てくる(かもしれない)攻撃も意識しながら、こうしたランキングを(時流を踏まえつつ)、折に触れて確認しておくようにしましょう。

02 デジタルまわりの脅威の中身を知る

出典: IPA「情報セキュリティ10大脅威 2023」 https://www.ipa.go.jp/security/10threats/10threats2023.html

セキュリティリスクを回避するには

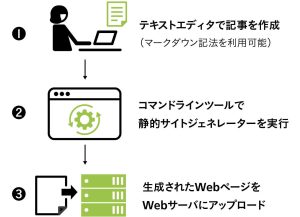

CMSにかかわるセキュリティリスクを回避するために、CMSを巡る対応についてまとめたのが03です。すでにCMSを運用中という担当者は、03の各項目の対応状況を確認しましょう。

特に、WordPress(以下WP)を中心にオープンソース系のCMSで意識したいのが、最新バージョンになっているかどうかです。CMS本体だけでなく、採用中のテーマや導入中のプラグインも最新版にしておきましょう。WPであれば、プラグインを一切導入せずに構築することは、実務だとほぼありません。メジャーなプラグインほど、緊急度の高い脆弱性が見つかることがあるだけに、プラグインへの対策も必須です。

ましてや、導入したものの利用していないプラグインの放置は、事故や不正の源です。不要となったプラグインを削除しているかも確認します。他にも、出所の怪しいプラグインは、最初から搭載しないなどの警戒も必要です。

外部アクセス対策では、各種のサイバー攻撃からWebサイトなどを守るWAFの導入の有無も、対策状況を見極めるポイントの1つです。他にも、自社や外部パートナー以外はCMS本体へのアクセス制限をすることも、外せない保護対策の1つです。対策によって、不特定層のアクセス防止になります。

CMSの不具合から生じるデータ損失対策では、バックアップ対応や、データの復元対応をそれぞれ備えているかも、気にしておきたい項目です。また、最近増えているのが、年に1度や四半期ごとと時期を決めての脆弱性診断の実施で、潜在的な危険性を顕在化させ、事前対策に活かすこともできます。

自社が定めるセキュリティ水準を、導入中のCMSでは達成できそうにない場合はどうでしょう? 特にWPに当てはまりますが、無理な継続より、他のCMSへの乗り換えという判断も、十分にありえることを意識しておきましょう。

03 CMSにセキュリティリスクを招きかねない事態とは?

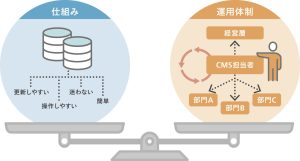

CMSを選ぶ前に決めてほしい運用体制

では、これからつくろうとするWebサイトにCMSを導入する場合、どうセキュリティ対策を踏まえ、進めるといいでしょうか? まず、どのような特徴や種類のCMSを選ぶにしても、すべてに共通して言えることは「必ずセキュリティ対策を行うこと」です。例えば、個人情報を扱わない、問い合わせフォームを設けないなどを理由に、セキュリティ対策にあまり積極的でない担当者を見受けることがありますが、それは誤りです。

ここで大事にしたいのが、Webサイトの構築段階での「要件定義」です。Webサイトは、要件定義に沿って開発を行うので、一度開発を進めると、後からの修正が難しい箇所が出てきます。そこで要件定義の中に、きちんとセキュリティ対策も盛り込みます。

要件定義を詰めていく中でも、最初からセキュリティ対策の対応を念頭に置いた運用体制を組み、担当者の役割を決めておくことが理想です。誰がどう運用にかかわり、社内の各部門からどれほどの人間がかかわるのか? 社内だけで難しい対応は、外部パートナーとの提携の可能性も探ります。

そうすれば、想定している運用体制の構成に基づき、かつ情報セキュリティ対策も実施されたCMSの候補が見えてきます(04)。妥当な手順を踏んでおくと、自ずと想定予算の中にセキュリティ対策も含めて検討しやすくなります。初期段階から運用体制を見据えておけば、導入後の運用で発生しかねない人為的なミスの軽減につながるわけです。

よく見受けるのが、先にCMSを決めて、選んだCMSにあわせた運用体制を組むことです。実務の行きがかり上、そうなってしまうことも致し方ないものの、この手順だと、もともとの人的リソースがCMSとあわない場合でも、無理をしてでも進めなければなりません。要件定義の中でも、運用体制と担当者の役割は優先的に検討しましょう。

04 要件定義にセキュリティ対策を盛り込む

セキュリティリスクを防ぐチェックリストを活用する

万が一の事故に備え、セキュリティリスクを防ぐためには、P083で要件定義の重要性に触れました。さらにここでは、最初の要件定義も含めて、導入から運用を進めていく工程までを3つに分けて、工程別で確認すべき項目をチェックリストとしてまとめなおしました(05)。

Check01では、外部パートナーと提携する場合、必ず自社が対応することと、外部パートナーに委託して対策を行うことをそれぞれ明確化するようにします。運用体制やCMSそのものだけでなく、外部セキュリティ対策、バージョンアップ対応、さらにはバックアップやデータ不具合などに対する復旧対応についても、誰がどのように行うかを要件定義の段階でまとめておきます。

つまり、それぞれの役割を明確化することで、責任分岐点をはっきりさせます。ここが特に大事になります。万が一の事態は、文字通り、極めて機会が限られます。できれば、備えたまま事故が起きないに越したことはありません。起きてしまった時には、速やかに対応できることが求められます。「誰がやるの?」「この部分は外部パートナーの責任?」などの迷いは、もっとも避けるべきで、要件定義の段階でこれらを明らかにしておくことが、セキュリティリスクの防止につながります。

運用開始にあたって(Check02)、および運用後の確認事項(Check03)も、基本的なスタンスはCheck01を踏襲します。工程ごとで、差し迫った状況になる前から事前に対応について検討を深めておきます。いざという事態は、予測なく訪れるものと覚悟しておき、いつ何が起きてもふさわしい対応ができるように、全項目を確認しておきましょう。

すでにCMSを導入済みで運用中の担当者は、05の各項目をチェックし、未対応でも後から対応が可能な項目は即対応しておくなど、漏れがないよう活用しましょう。

05 セキュリティリスクを防ぐためのCMS導入・運用チェックリスト

必ず事故が起きる前提で被害を最小限にする体制づくり

CMSのセキュリティ・保守対策を突き詰めると、事故が起きてしまう前提を踏まえて、事故後に速やかな対応が可能な体制を敷くべきです。つまり、事故が起きても、迅速にリカバリーしやすい体制づくりが求められます(06)。

事故が起きた場合、真っ先に行うべきことが、事故の把握と速やかな対処です。緊急時のフローは、必ず運用にかかわるメンバーが全員、共有しておきます。社内での対応手順や、提携している外部パートナーへの連絡や対応方法について、Backlogなどのプロジェクト管理ツールに搭載されているWikiに明記しておきます。また、社内外問わず、関係者の連絡先や手段が不明という事態を避けるよう、定期的に記載事項の確認も忘れずに行いましょう。外部パートナーへの依存度が高いと、会社間の連携ミスから思わぬ事故を生み出しかねません。自社に肝心なことは、必ず自社で最終判断します。

事故後の補填を考慮した時、選択肢になってくるのがサイバー保険への加入です。例えば、対象サイトの性質によって想定される被害の範囲や度合いが甚大になる可能性や、自社の取引先への被害の回避、損害賠償にかかわる問題の可能性などが、判断のしどころです。ただし、保険の種類によって補填対象がまちまちですので、日常的な対策に加えて検討できる余地を勘案しての判断になるでしょう。

事故の100%防止は難しくても、被害の最小化対策は必ずできます。セキュリティ体制の確立とともに、自社で主体的に情報取得するようにしましょう。セキュリティに関する情報を頻繁に公開するIPAを確認したり、外部パートナーから情報提供をしてもらうことも大切です。また、支援業務を行う会社の中から、セキュリティ関連の情報発信に熱心なWebサイトを確認し、情報に触れていくこともおすすめします。

06 事故が起きてもリカバリーできる体制をつくる

Text:遠藤義浩

Web Designing 2023年10月号(2023年8月18日発売)掲載記事を転載